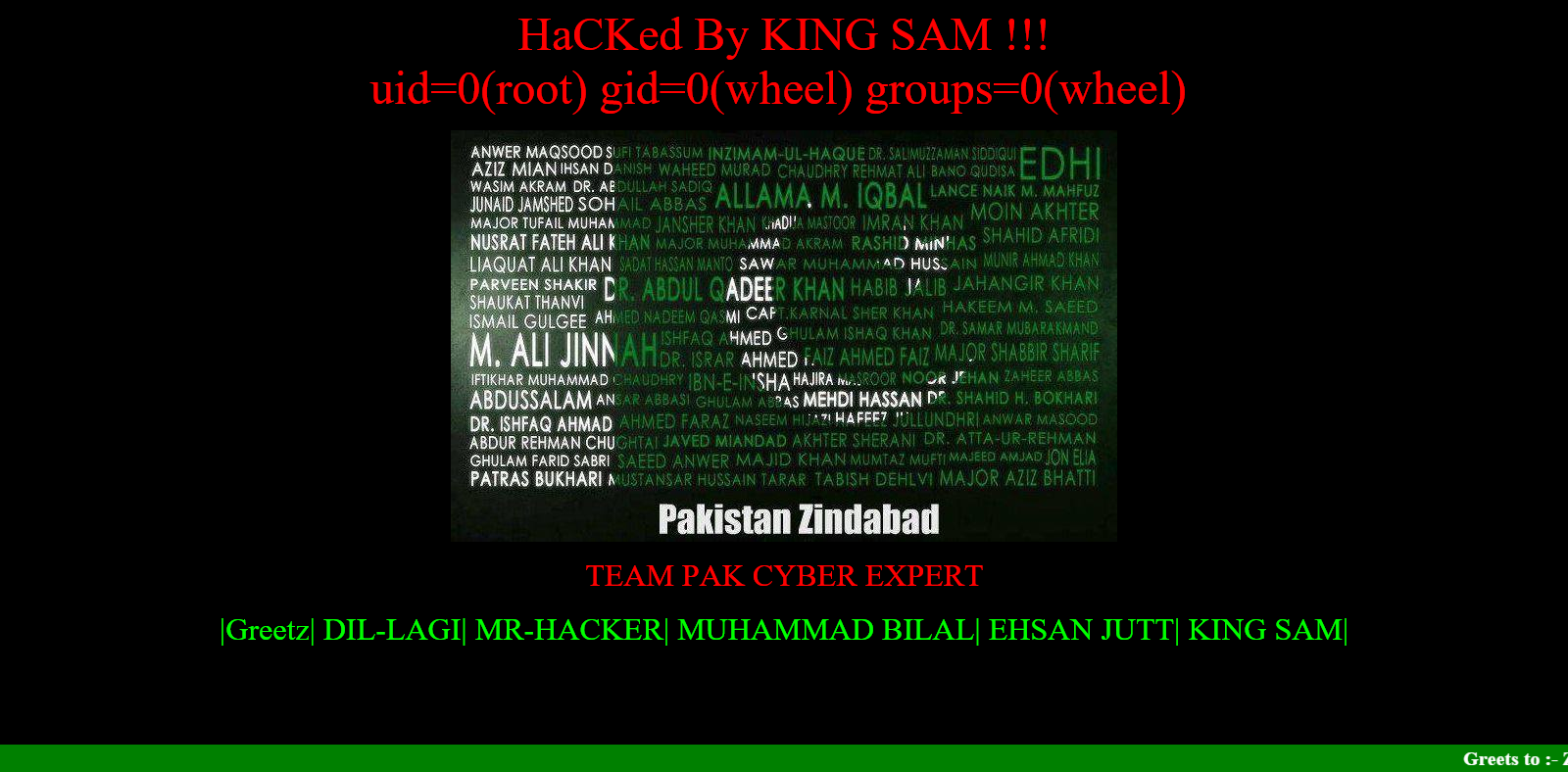

Похоже на взлом самой ОС на VPS. Вы концентрируетесь на сайтах - возможно, вы не там ищите.

Обновите ОС (кстати, какая у вас стоит?). Если есть возможно остановить сервер на какое-то время и есть все бекапы, то, возможно, лучше (и быстрее) установить свежую ОС из чистого образа с офф.сайта, после чего поднимать бекапы.

А вообще, вам нужен грамотный админ, не специалист по сайтам, а именно администратор ОС, который разбирается в системной безопасности. Его, возможно, не придется нанимать на постоянку, а просто дать ему разовую работу по установке ОС, настройке безопасности, заливке и поднятию сайтов. Но не стоит слишком на нем экономить, вы же не хотите опять увидеть этот зеленый флаг через пару недель.

. Какие меры можно предпринять самостоятельно/совместно с техподдержкой или же без услуг специалиста не обойтись?

. Какие меры можно предпринять самостоятельно/совместно с техподдержкой или же без услуг специалиста не обойтись?