Всем привет. У меня есть настроенный GRE-туннель с IPSec шифрованием между Mikrotik RB750 и Cisco 881. Он полностью работоспособен и шифрует данные, но вот незадача: с сервера (он привязан к сети циски), да с любого устройства на циске не идут пинги, данные и весь трафик в сеть микротика, просто таймаут пакетов, при том, шлюза микротика пингуются. Всего у меня 4 подсети в микротике, статический маршрут на циске записан как один: ip route 10.37.1.0 255.255.255.0 Tunnel20. В циске одна подсеть и она видится с микротика спокойно, как сервера, так и остальное оборудование, подключенное к циске. Что может блочить трафик на микротике? В файрволл добавлял правила на открытие 80 порта для доступа к веб-морде IP-телефона, но оно как не работало, так и не работает. До этого пробовал на IPIP туннеле, также не работало, думал проблема в туннеле, но нет же. На GRE такого точно быть не должно. В чем может быть причина блокировки? Заранее спасибо.

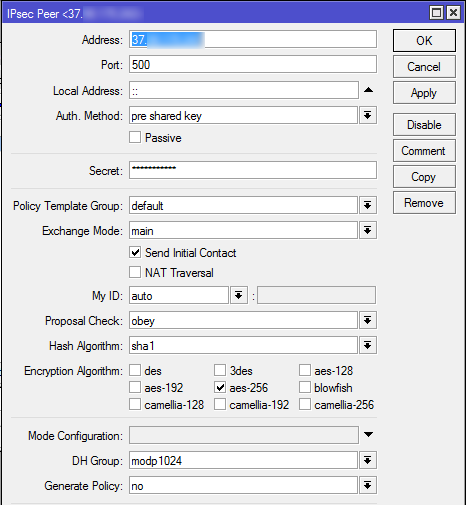

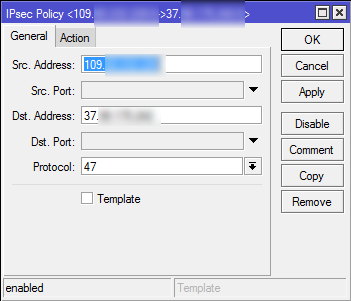

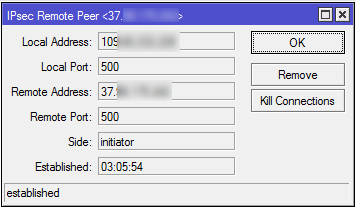

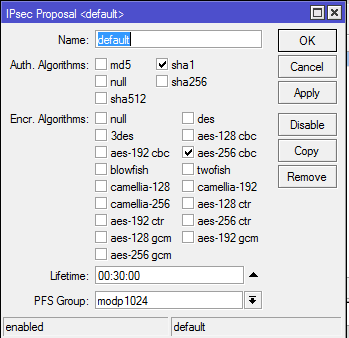

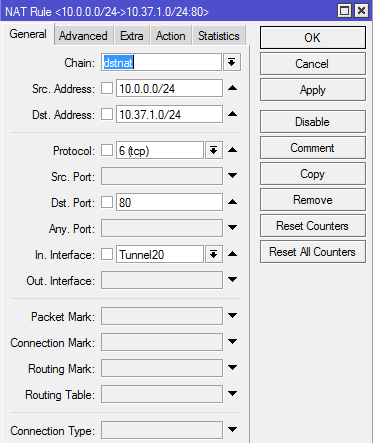

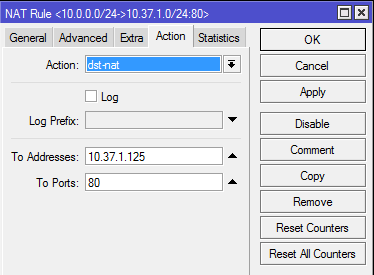

Конфигурация микротика:

Конфигурация Cisco:

Current configuration : 4626 bytes

!

! Last configuration change at 09:44:34 UTC Thu Jul 28 2016 by admin

! NVRAM config last updated at 09:34:00 UTC Thu Jul 28 2016 by admin

! NVRAM config last updated at 09:34:00 UTC Thu Jul 28 2016 by admin

version 15.1

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname TELEFON

!

boot-start-marker

boot-end-marker

!

!

enable secret 4 X4ZqtPJ///KxuEWxHSsJrv3beQVnz2ise/xj8fF6eFU

enable password 7 094D4A04100B59435322013D7270

!

aaa new-model

!

!

aaa authentication login default local

aaa authentication ppp default local

aaa authorization exec default local

!

!

!

!

!

aaa session-id common

!

memory-size iomem 10

crypto pki token default removal timeout 0

!

!

ip source-route

!

!

!

ip dhcp excluded-address 10.0.0.2

ip dhcp excluded-address 10.0.0.3

ip dhcp excluded-address 10.0.0.1

ip dhcp excluded-address 10.0.2.1

!

ip dhcp pool ARM

network 10.0.2.0 255.255.255.0

default-router 10.0.2.1

dns-server 10.0.0.2 78.8.8.8

!

!

ip cef

no ipv6 cef

!

!

multilink bundle-name authenticated

vpdn enable

!

vpdn-group L2TP

! Default L2TP VPDN group

accept-dialin

protocol l2tp

virtual-template 10

no l2tp tunnel authentication

!

license udi pid CISCO881-PCI-K9 sn FCZ1628C0JX

!

!

username логин password 7 106F0D140C195C5A542A2F3C7D7C

username логин privilege 0 password 0 пароль

!

!

!

!

!

!

crypto isakmp policy 10

encr 3des

authentication pre-share

group 2

lifetime 3600

!

crypto isakmp policy 20

encr aes 256

authentication pre-share

group 2

crypto isakmp key ключ address 109.xxx.xxx.xxx

crypto isakmp key ключ address 0.0.0.0 0.0.0.0 no-xauth

crypto isakmp keepalive 3600

!

!

crypto ipsec transform-set L2TP-TS esp-3des esp-sha-hmac

mode transport

crypto ipsec transform-set MK-TS esp-aes 256 esp-sha-hmac

mode transport

!

crypto ipsec profile MK-TS-profile

set transform-set MK-TS

set pfs group2

!

!

crypto dynamic-map L2TP-DM 10

set nat demux

set transform-set L2TP-TS

!

!

!

!

!

!

!

!

crypto map L2TP-SM 10 ipsec-isakmp dynamic L2TP-DM

!

!

!

!

!

!

!

interface Tunnel20

description Tunnel_interface_to_Mikrotik

ip address 10.37.255.129 255.255.255.252

keepalive 10 3

tunnel source 37.xxx.xxx.xxx

tunnel destination 109.xxx.xxx.xxx

tunnel protection ipsec profile MK-TS-profile

!

interface FastEthernet0

description ATS

no ip address

!

interface FastEthernet1

description RDC-01

no ip address

!

interface FastEthernet2

description RDC-02

no ip address

!

interface FastEthernet3

description ARM-UPR

switchport access vlan 20

no ip address

!

interface FastEthernet4

description PROVIDER

ip address 37.xxx.xxx.xxx 255.255.255.0

ip nat outside

ip virtual-reassembly in

duplex auto

speed auto

no keepalive

!

interface Virtual-Template10

ip unnumbered FastEthernet4

peer default ip address pool IPVPN

ppp encrypt mppe 40

ppp authentication ms-chap ms-chap-v2

!

interface Vlan1

ip address 10.0.0.1 255.255.255.0

ip nat inside

ip virtual-reassembly in

!

interface Vlan20

ip address 10.0.2.1 255.255.255.0

!

ip local pool IPVPN 10.0.0.200 10.0.0.254

ip forward-protocol nd

ip http server

no ip http secure-server

!

!

ip nat inside source list CST interface FastEthernet4 overload

ip nat inside source static tcp 10.0.0.10 80 37.xxx.xxx.xxx 80 extendable

ip nat inside source static tcp 10.0.0.2 3389 37.xxx.xxx.xxx 3389 extendable

ip nat inside source static tcp 10.0.0.10 5060 37.xxx.xxx.xxx 5060 extendable

ip nat inside source static udp 10.0.0.10 5060 37.xxx.xxx.xxx 5060 extendable

ip nat inside source static udp 10.0.0.10 6000 37.xxx.xxx.xxx 6000 extendable

ip route 0.0.0.0 0.0.0.0 37.xxx.xxx.1

ip route 10.37.1.0 255.255.255.0 Tunnel20

!

ip access-list extended CST

permit ip 10.0.0.0 0.0.0.255 any

permit tcp 10.0.0.0 0.0.0.255 any

permit udp 10.0.0.0 0.0.0.255 any

permit tcp any eq 5060 10.0.0.0 0.0.0.255 eq 5060

permit udp any eq 5060 10.0.0.0 0.0.0.255 eq 5060

permit udp 10.0.0.0 0.0.0.255 eq 5060 any eq 5060

permit tcp 10.0.0.0 0.0.0.255 eq 5060 any eq 5060

!

access-list 109 permit gre host 37.xxx.xxx.xxx host 109.xxx.xxx.xxx

dialer-list 1 protocol ip permit

!

!

!

!

tftp-server flash:SEP44D3CA257670.cnf.xml

tftp-server flash:SEPC44D3CA257605.cnf.xml

tftp-server flash:SEP44D3CA25778F.cnf.xml

tftp-server flash:BOOT69xx.0-0-0-14.zz.sgn 1

tftp-server flash:DSP69xx.12-4-122-02-121029.zz.sgn 1

tftp-server flash:SIP69xx.9-4-1-3.loads 1

tftp-server flash:SIP69xx.9-4-1-3.zz.sgn 1

tftp-server flash:SEPC89C1D6E3E82.cnf.xml

tftp-server flash:SEP44D3CA257605.cnf.xml

!

!

!

control-plane

!

!

line con 0

line aux 0

line vty 0 4

transport input telnet ssh

!

end