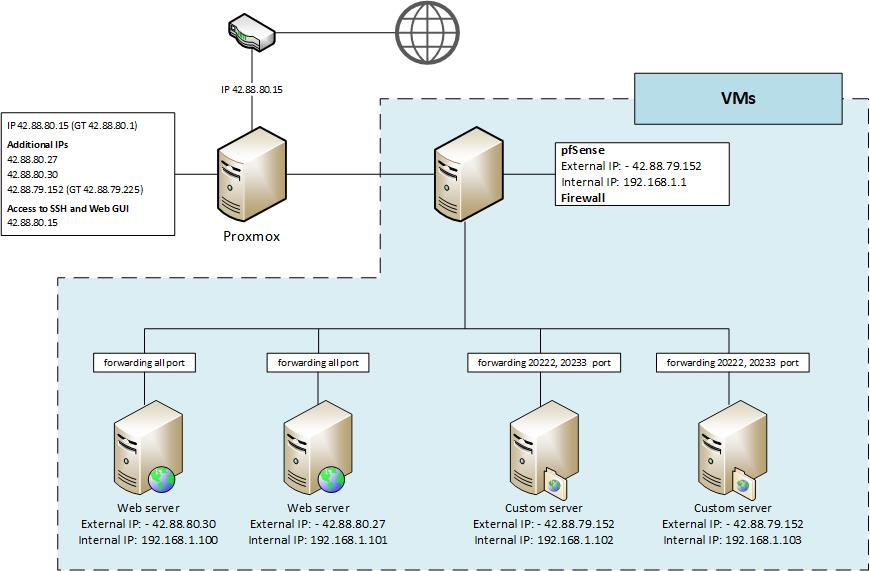

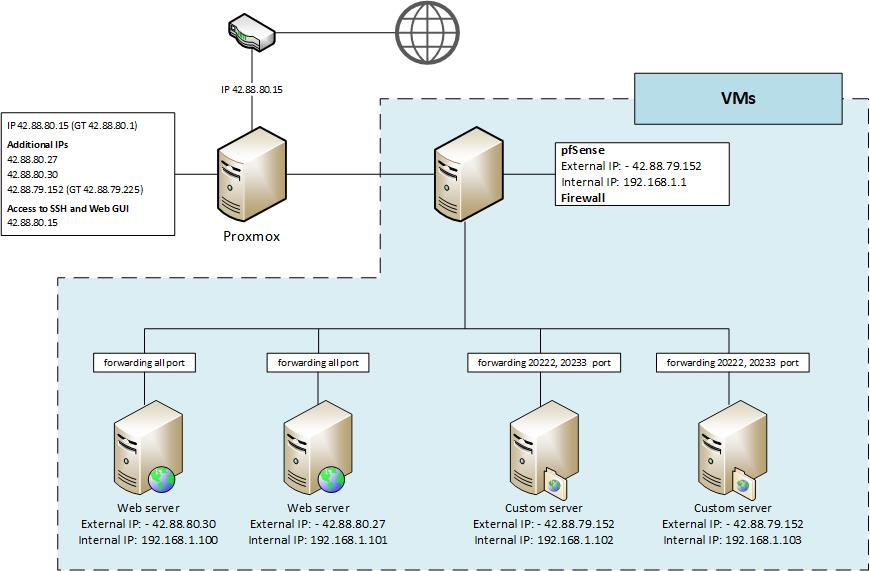

Есть выделенный сервер Hetzner с одним сетевым интерфейсом (например 42.88.80.15 (GT 42.88.80.1)) и 3-мя дополнительными IP адресами (например 42.88.80.27, 42.88.80.30, 42.88.79.152 (GT 42.88.79.225)). На сервере установлено Proxmox с виртуальными машинами и контейнерами. Два веб-сервера используют IP 42.88.80.27, 42.88.80.30.

На одной виртуальной машине установлено pfSense (Virtual Machines), который выступает в качестве шлюза. Через него проходит трафик к другим виртуальным машинам. Две виртуальные машины (на Linux Container) используют выделенные IP, другие используют IP адрес машины, на которой установлен pfSense.

Сейчас на сервере Proxmox настроен:

- мост vmbr0 (с внешним IP) на enp4s0;

- vmbr1 (локальная сеть 10.20.30.1)

- другие vmbr.

На виртуальной машине pfSense созданы интерфейсы net0, net1, net2 (Intel E1000), которые смотрят в vmbr0, но имеют свои MAC-адреса, которые привязаны з определенному IP. На самом pfSense для каждого интерфейса создан интерфейс соответственно.

Серверы, использующие IP 42.88.80.27, 42.88.80.30 настроены в режиме NAT 1:1, остальные через Port Forward.

Недавно заметил, что сервер с IP 42.88.80.30 для исходящих соединений использует 42.88.80.27. К тому же все очень тормозит, серверы долго отзываются. По-видимому, что-то неправильно настроено. Встречал статьи, где говорилось, что подобную сеть нужно настраивать при помощи VLAN.

В результате хотелось чтобы получилось следующее:

- две виртуальные машины использовали собственные IP (для исходящего и входящего трафика). Это веб-серверы, на которых размещаются сайты;

- другие виртуальные машины использовали общий IP-адрес с сервером pfSense для исходящего трафика. Для входящего трафика происходил проброс лишь отдельных портов на эти машины (например, на сервер с Asterisk просыпаются порты 5060, 5061, 10000-20000 и т.д.);

- все виртуальные машины находятся в общей локальной сети pfSense (с возможностью ограничения трафика между отдельными машинами);

- основной IP адрес сервера Hetzner использовался только для доступа к Proxmox

Подскажите пожалуйста, какая модель организации подобной сети будет наиболее правильной и продуктивной?